TeamViewer, yeni fidye saldırılarında ağlara sızmak için kötüye kullanılmaktadır.

Ransomware aktörleri, tekrar TeamViewer'ı kullanarak kuruluş uç noktalarına ilk erişimi elde etmeye ve sızdırılan LockBit fidye yazılımı oluşturucusuna dayalı şifreleme yazılımlarını dağıtmaya çalışıyor.

TeamViewer, geniş çapta kullanılan, basitliği ve yetenekleri nedeniyle iş dünyasında yaygın olarak kullanılan meşru bir uzaktan erişim aracıdır.

Ne yazık ki, bu araç aynı zamanda dolandırıcılardan ve hatta fidye yazılımı aktörlerinden gelenlerden de hoşlanır ve bunlar, zararlı dosyaları düşürüp yürüten erişim elde etmek için kullanırlar.

Benzer bir durum ilk kez Mart 2016'da bildirildiğinde ortaya çıktı; birçok kurban, TeamViewer'ın Surprise fidye yazılımıyla dosyalarını şifrelemek için kullanıldığını BleepingComputer forumlarında doğruladı.

O zamanlar TeamViewer'ın izinsiz erişimi açıklaması, saldırganların yazılımda bir zero-day açığından yararlanmadıklarını, bunun yerine kullanıcıların sızan kimlik bilgilerini kullandıklarını belirten bir "credential stuffing"di.

Yazılım satıcısı, "TeamViewer yaygın bir yazılım olduğu için birçok çevrimiçi suçlu, kompromize edilmiş hesap verileriyle oturum açmayı denemekte ve bu verilere sahip bir TeamViewer hesabının aynı kimlik bilgileriyle olup olmadığını bulmaya çalışmaktadır. Eğer öyleyse, tüm atanmış cihazlara erişim sağlama şansları vardır, böylece kötü amaçlı yazılım veya fidye yazılımı kurabilirler" açıklamasını yapmıştı.

TeamViewer tekrar hedef alındı

Huntress'den gelen yeni bir rapor, siber suçluların bu eski teknikleri terk etmediklerini, hala TeamViewer üzerinden cihazları ele geçirerek fidye yazılımı dağıtmaya çalıştıklarını gösteriyor.

Analiz edilen log dosyaları (connections_incoming.txt), her iki durumda da aynı kaynaktan gelen bağlantıları göstererek ortak bir saldırganı işaret ediyor.

Huntress, ilk kompromize edilen uç noktada loglarda birden çok erişim gördü; bu, yazılımın personel tarafından meşru idari görevler için aktif olarak kullanıldığını gösterir.

Huntress'in gördüğü ikinci uç nokta, 2018'den bu yana çalışan bir sistemdi ve son üç ay boyunca loglarda herhangi bir aktivite olmamıştı; bu, cihazın daha az sıkı izlendiğini, muhtemelen saldırganlar için daha çekici hale getirdiğini gösteriyor.

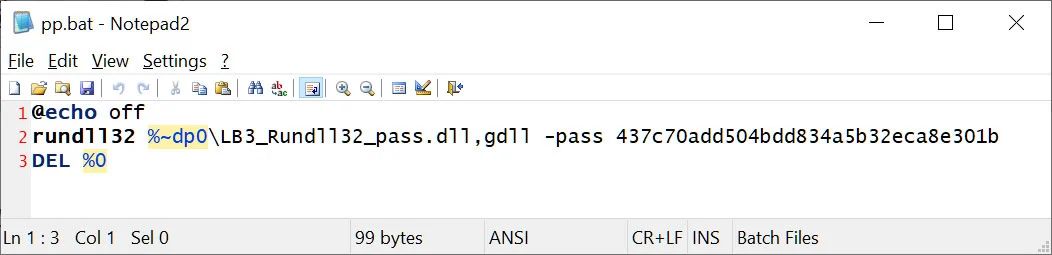

Her iki durumda da saldırganlar, masaüstüne yerleştirilmiş bir DOS batch dosyası (PP.bat) kullanarak fidye yazılımı yüklemeye çalıştılar; bu dosya, bir rundll32.exe komutu aracılığıyla bir DLL dosyasını (payload) yürüten bir işleme komutu gerçekleştirdi.

İlk uç noktadaki saldırı başarılı oldu ancak kontrol altına alındı. İkinci uç noktada, antivirüs ürünü çaba harcamayı durdurdu ve tekrarlanan yük yürütme girişimleri başarısız oldu.

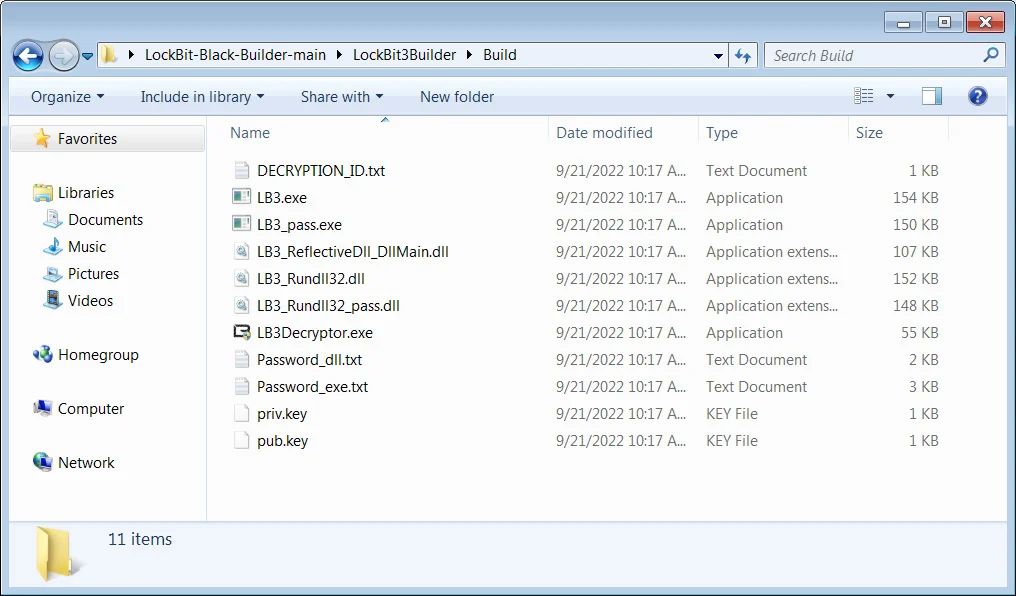

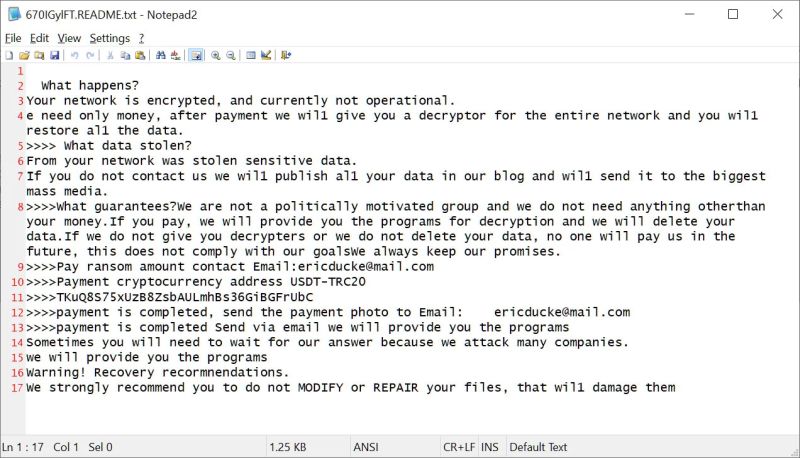

Huntress, saldırıları kesin olarak bilinen herhangi bir fidye yazılımı çetesine atfetmeyi başaramamış olsa da, bunun sızan bir LockBit Black builder kullanılarak oluşturulan LockBit şifreleyicilere benzer olduğuna dikkat çekiyor.

2022'de LockBit 3.0 için fidye yazılımı oluşturucusu sızdırıldı ve Bl00dy ve Buhti çeteleri hızla kendi kampanyalarını başlattılar.

Sızan builder, şifreleyicinin farklı sürümlerini oluşturmanıza olanak tanır, bunlar arasında bir yürütülebilir dosya, bir DLL ve doğru bir şekilde başlatmak için bir şifre gerektiren şifreli bir DLL bulunur.

Huntress tarafından sağlanan IOC'ler (Göstergeler of Compromise) temel alındığında, TeamViewer üzerinden gerçekleşen saldırıların şifre korumalı LockBit 3 DLL'sini kullandığı görünüyor.

BleepingComputer, Huntress tarafından görülen belirli bir örneği bulamamış olsa da, geçen hafta VirusTotal'a yüklenen farklı bir örnek buldu.

Bu örnek, LockBit Black olarak algılanıyor ancak standart LockBit 3.0 fidye yazılımı notunu kullanmıyor, bu da sızdırılan builder'ı kullanan başka bir fidye yazılımı çetesi tarafından oluşturulduğunu gösteriyor.

TeamViewer, tehdit aktörlerinin TeamViewer örneklerini şu anda nasıl kontrol ettiği belirsiz olsa da, şirket saldırılar ve kurulumları güvence altına alma konusunda BleepingComputer'a şu açıklamayı paylaştı:

"TeamViewer olarak platformumuzun güvenliği ve bütünlüğünü son derece ciddiye alıyor ve yazılımımızın herhangi bir kötü amaçlı kullanımını açıkça kınıyoruz.

Analizlerimiz, izinsiz erişim durumlarının çoğunun, TeamViewer'ın varsayılan güvenlik ayarlarının zayıflatılmasını içerdiğini göstermektedir. Bu genellikle kolayca tahmin edilebilen şifrelerin kullanılmasını içerir ki bu, yazılımımızın eski bir sürümünün kullanılmasıyla mümkündür. Sürekli olarak karmaşık şifreler, iki faktörlü kimlik doğrulama, izin listeleri ve düzenli yazılım güncellemeleri gibi güçlü güvenlik uygulamalarının önemini vurgularız. Bu adımlar, izinsiz erişime karşı korunmada kritiktir.

Kullanıcılarımızın güvenli işlemlerini sürdürmelerine daha fazla destek sağlamak amacıyla, güvenli devriye erişimi için bir dizi en iyi uygulamayı [Güvenli devriye erişimi için en iyi uygulamalar - TeamViewer Support] adresinde yayımladık. Bu yönergeleri takip etmelerini şiddetle tavsiye ediyoruz, çünkü bunlar güvenlik durumlarını güçlendirmeye yardımcı olacaktır."

Etiket: #BREACH #INITIALACCESS #RANSOMWARE #REMOTEACCESS #TEAMVIEWER

Kategori: RANSOMWARE

Eklenme Tarihi: 19.01.2024

Safetica ile Verilerinizi korurken operasyonel verimliliği artırın

Etiket: #safetica

Kategori: safetica

Eklenme Tarihi: 19.01.2024