Rus COLDRIVER Hackerları, Özel Malware Kullanarak Phishing Ötesinde Genişliyor.

Rusya ile ilişkilendirilen COLDRIVER adlı tehdit aktörü, geleneksel kimlik bilgisi toplama işleminden daha ileri giderek Rust programlama diliyle yazılmış kendi özel kötü amaçlı yazılımını kullanmaya başlamıştır.

Son etkinlik detaylarını paylaşan Google'ın Tehdit Analiz Grubu (TAG), saldırı zincirlerinin enfeksiyon sırasını tetiklemek için PDF'leri aldatıcı belge olarak kullandığını belirtti. Bu tuzaklar, taklit edilmiş hesaplardan gönderilmektedir.

COLDRIVER, aynı zamanda Blue Callisto, BlueCharlie (veya TAG-53), Calisto (alternatif olarak Callisto olarak yazılır), Dancing Salome, Gossamer Bear, Star Blizzard (önceki adıyla SEABORGIUM), TA446 ve UNC4057 olarak bilinen, 2019'dan beri faal olduğu bilinen bir tehdit aktörüdür ve geniş bir sektör yelpazesini hedef almaktadır.

Bu, akademik kurumlar, savunma, hükümet kurumları, sivil toplum kuruluşları, düşünce kuruluşları, siyasi gruplar ve son zamanlarda savunma sanayi hedefleri ile enerji tesislerini içerir.

Siber güvenlik

"İngiltere ve ABD'deki hedeflerin Star Blizzard faaliyetinden en çok etkilendiği görünüyor, ancak faaliyetin Rusya'ya komşu diğer NATO ülkeleri ve ülkelerdeki hedeflere karşı da gözlemlendi," geçen ay ABD hükümeti açıkladı.

Grup tarafından gerçekleştirilen mızrak phishing kampanyaları, muhtemel kurbanlarla etkileşimde bulunmayı ve onların güvenini kazanmayı amaçlayan sahte giriş sayfalarını paylaşarak kimlik bilgilerini toplamak ve hesaplara erişim elde etmek için tasarlanmıştır.

COLDRIVER'ın taktiklerini inceleyen Microsoft, aktör kontrolündeki altyapının otomatik taramasını engellemek ve ilgi çeken hedefleri belirlemek için sunucu tarafı komut dosyalarını kullandığını belirtti, ardından bu hedefleri phishing iniş sayfalarına yönlendirdi.

Google TAG'in en son bulguları, tehdit aktörünün hedefleri 2022'nin Kasım ayından bu yana açmaya yönlendirmek için masum PDF belgelerini kullandığını göstermektedir.

"COLDRIVER, bu belgeleri, taklit hesabın yayınlamayı planladığı yeni bir makale veya benzeri bir şey olarak sunar ve hedeften geri bildirim ister," dedi teknoloji devi. "Kullanıcı masum PDF'yi açtığında, metin şifrelenmiş olarak görünür."

Alıcı belgeyi okuyamayacağını belirten bir yanıt gönderirse, tehdit aktörü, bir bulut depolama hizmetinde barındırılan sahte bir şifre çözme aracına ("Proton-decrypter.exe") yönlendiren bir bağlantı ile yanıt verir.

"Proton-decrypter.exe" adının seçilmesi dikkat çekicidir çünkü Microsoft daha önce düşmanın çoğunlukla PDF tuzaklarını Proton Drive üzerinden phishing mesajları aracılığıyla gönderdiğini ortaya koymuştu.

Google TAG araştırmacıları, saldırıda kullanılan PDF belgesinin Proton Drive üzerinde barındırıldığını ve saldırganların bulutta barındırılan dosyayı şifrelemek için kullandığı aracı açıkladı.

Gerçekte, şifre çözücü, COLDRIVER'a gizli erişim sağlayan SPICA adlı bir arka kapıdır ve aynı anda düzeni sürdürmek için sahte bir belge gösterir.

Daha önce WithSecure (eskiden F-Secure) tarafından yapılan bulgular, tehdit aktörünün 2016'nın başlarında gözlemlenen phishing kampanyalarının bir parçası olarak HackingTeam Remote Control System (RCS) Galileo hacking platformundan gelen bir kötü amaçlı yazılım aracı olan Scout adlı hafif bir arka kapıyı kullandığını ortaya koymuştur.

Scout, "kompromize edilmiş bir bilgisayardan temel sistem bilgilerini ve ekran görüntülerini toplamak, ayrıca ek kötü amaçlı yazılımların yüklenmesini sağlamak için kullanılan başlangıçta keşif aracı olarak kullanılmak üzere tasarlanmıştır" diyerek, o dönemdeki bilgilerini paylaşmıştır.

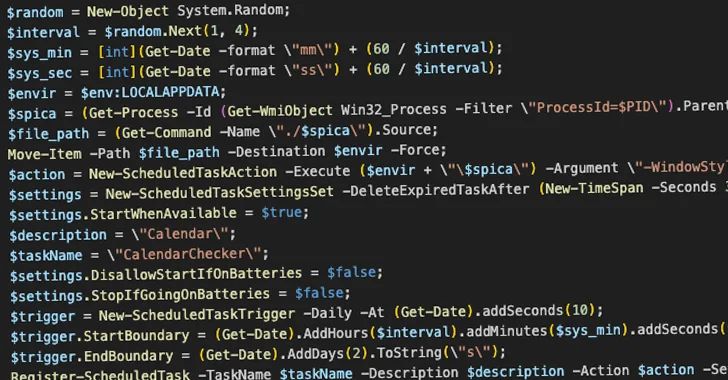

SPICA, COLDRIVER tarafından geliştirilen ve kullanılan ilk özel kötü amaçlı yazılımdır ve JSON üzerinden WebSockets kullanarak komut ve kontrol (C2) için bir araç sağlayarak keyfi kabuk komutlarını yürütme, web tarayıcılarından çerez çalma, dosya yükleme ve indirme ve dosyaları sıralama ve sızdırma gibi çeşitli kötü amaçlı aktiviteleri gerçekleştirir. Kalıcılık, bir zamanlanmış görev aracılığıyla sağlanır.

"Çalıştırıldığında, SPICA gömülü bir PDF'yi çözer, bunu diske yazar ve kullanıcı için bir düzen olarak açar," diyor Google TAG. "Arka planda kalıcılık sağlar ve ana C2 döngüsünü başlatır, yürütülecek komutları bekler."

Siber güvenlik

Ulusal devlet aktörünün implantı kullanma kanıtları, kasım 2022'ye kadar gidiyor gibi görünüyor ve siber güvenlik birimi, hedeflere gönderilen tuzak belgeyle eşleşecek SPICA'nın farklı sürümlerinin olabileceğini belirtiyor.

Kampanyayı bozmak ve daha fazla kötüye kullanımı önlemek amacıyla Google TAG, hacking grubuyla ilişkilendirilmiş bilinen tüm web sitelerini, alan adlarını ve dosyaları Güvenli Gözatma engelleme listelerine eklediğini belirtti.

Google, SPICA ile başarılı bir şekilde komprome olan kurban sayısına dair bir görünüme sahip olmadığını, ancak bunun "çok sınırlı, hedef odaklı saldırılarda" kullanıldığını şüphelendiğini belirtti ve "NGO'lar, eski istihbarat ve askeri yetkililer, savunma ve NATO hükümetlerine odaklanıldığını" ekledi.

Bu gelişme, Birleşik Krallık ve ABD hükümetlerinin bir aydan fazla bir süre önce COLDRIVER'ın iki Rus üyesine, Ruslan Aleksandrovich Peretyatko ve Andrey Stanislavovich Korinets'e yaptırım uyguladığı bir döneme denk gelmektedir. Bu kişilerin spear-phishing operasyonlarında yer almakla suçlandıkları açıklanmıştı.

Fransız siber güvenlik firması Sekoia, Korinets'in COLDRIVER'ın kullandığı bilinen altyapıyla bağlantılı bağlantıları kamuoyuna açıklamıştır; bu altyapı, düzinelerce phishing alanı ve birden çok sunucuyu içermektedir.

"Calisto, Moskova'nın stratejik çıkarlarını desteklemek amacıyla Rus istihbarat çabalarına katkıda bulunuyor gibi görünüyor," şirket dedi. "Alan kaydı yapma, [Korinets'] temel becerilerinden biri gibi görünüyor, muhtemelen Rus istihbaratı tarafından doğrudan veya yüklenici bir ilişki aracılığıyla kullanılıyor."

Etiket: #CyberThreat #Malware

Kategori: CyberThreat

Eklenme Tarihi: 19.01.2024

Safetica ile Verilerinizi korurken operasyonel verimliliği artırın

Etiket: #safetica

Kategori: safetica

Eklenme Tarihi: 19.01.2024