Hackers kullanıcıların kripto paralarını çalmak amacıyla Windows'ta bulunan bir açığı silah olarak kullanarak Phemedrone Stealer adlı zararlı yazılımı dağıttılar.

.jpg)

Saldırı aktörleri, Microsoft Windows'ta artık yaması bulunan bir güvenlik açığını kullanarak Phemedrone Stealer adlı açık kaynaklı bir bilgi hırsızını dağıtmak için harekete geçti.

"Trend Micro araştırmacıları Peter Girnus, Aliakbar Zahravi ve Simon Zuckerbraun'un belirttiğine göre, "Phemedrone web tarayıcılarına ve Telegram, Steam ve Discord gibi kripto cüzdanları ve mesajlaşma uygulamalarından gelen verilere hedef alıyor." "Ayrıca ekran görüntüleri alır ve donanım, konum ve işletim sistemi detayları hakkında sistem bilgisi toplar. Çalınan veri daha sonra saldırganlara Telegram veya komuta ve kontrol (C&C) sunucusu üzerinden gönderilir."

Saldırılar, Windows SmartScreen'deki bir güvenlik atlatma açığı olan CVE-2023-36025'i (CVSS puanı: 8.8) kullanır; bu açık, bir kullanıcıyı özel olarak oluşturulmuş bir İnternet Kısayolu (.URL) veya bir İnternet Kısayolu dosyasına işaret eden bir bağlantıyı tıklamaya kandırarak sömürülebilir.

Bu aktif olarak sömürülen eksiklik, Microsoft'un Kasım 2023 Yaması Salı güncellemelerinin bir parçası olarak ele alındı.

Enfeksiyon süreci, tehdit aktörünün Discord veya FileTransfer.io gibi bulut hizmetlerinde kötü amaçlı İnternet Kısayolu dosyalarını barındırmasını içerir ve bağlantılar aynı zamanda Short URL gibi URL kısaltıcılar kullanılarak da gizlenir.

Tuzaklı .URL dosyasının yürütülmesi, Windows Defender SmartScreen'ı CVE-2023-36025'i kullanarak dolaşan bir şekilde atlatan bir kontrol paneli (.CPL) dosyasını bağlamak ve yürütmek için bir aktör tarafından kontrol edilen bir sunucuya bağlanmasına izin verir.

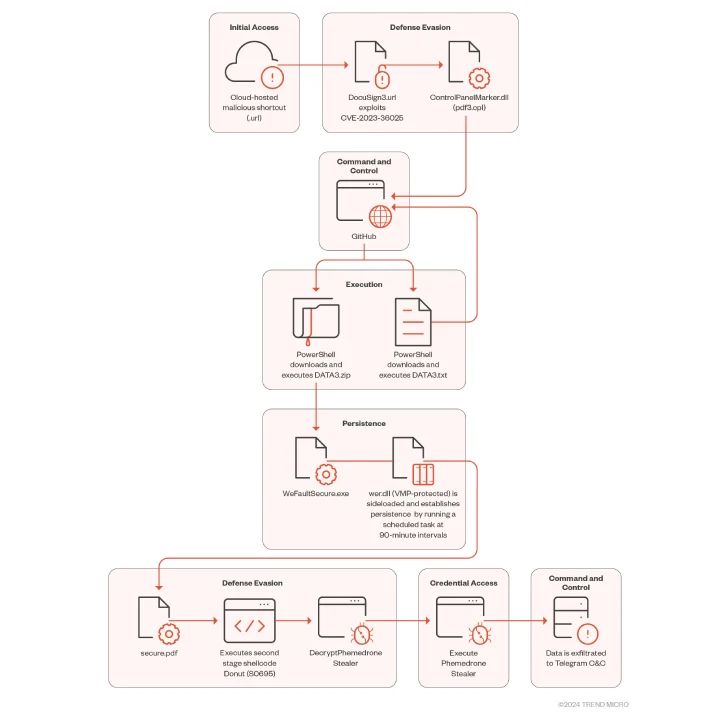

Kötü Amaçlı Yazılım Akışı

"Araştırmacılara göre, "Kötü amaçlı .CPL dosyası Windows Denetim Masası işlem binarini üzerinden yürütüldüğünde, sırasıyla rundll32.exe'yi çağırarak DLL'yi yürütür." "Bu kötü amaçlı DLL, ardından GitHub üzerinde barındırılan saldırının bir sonraki aşamasını indirmek ve yürütmek için Windows PowerShell'ı çağıran bir yükleyici olarak hareket eder."

Sonraki yük, Donut adlı bir açık kaynaklı shellcode yükleyici için bir atlayıcı olarak görev yapan bir PowerShell yükleyicisidir ("DATA3.txt"). Bu, Phemedrone Stealer'ı şifreleyen ve yürüten bir açık kaynaklı bir yükleyici olan Donut'a yol açar.

Geliştirme, tehdit aktörlerinin giderek daha esnek hale geldiğine ve saldırı zincirlerini hızla yeni açıklanan güvenlik açıklarından yararlanmak ve maksimum hasara neden olmak için uyarladığına dair bir işarettir.

"Araştırmacılara göre, "CVE-2023-36025'i sömürme ve Windows Defender SmartScreen korumalarını atlatma yolları bulmaya devam eden tehdit aktörleri, Phemedrone Stealer gibi fidye yazılımı ve hırsızlar gibi çeşitli kötü amaçlı yazılımları kullanarak kullanıcıları enfekte etmektedir."

Etiket: #Cryptocurrency #WindowsSecurity #PhemedroneStealer

Kategori: Cryptocurrency

Eklenme Tarihi: 16.01.2024

Safetica ile Verilerinizi korurken operasyonel verimliliği artırın

Etiket: #safetica

Kategori: safetica

Eklenme Tarihi: 19.01.2024